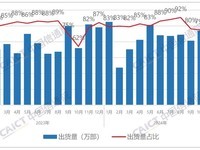

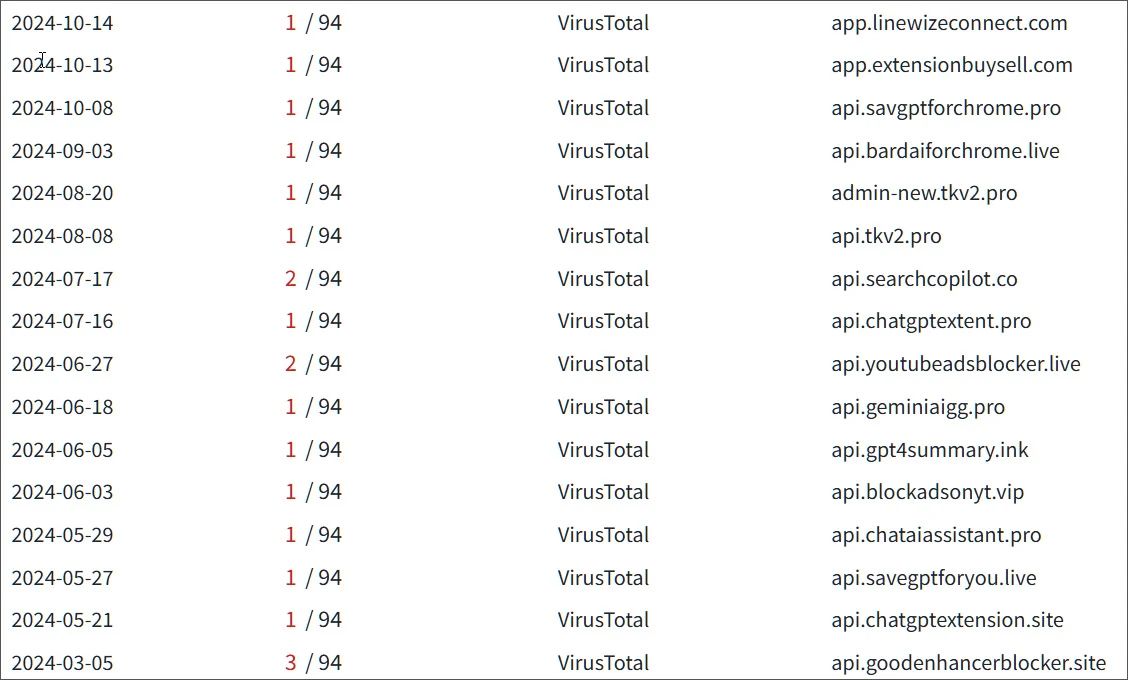

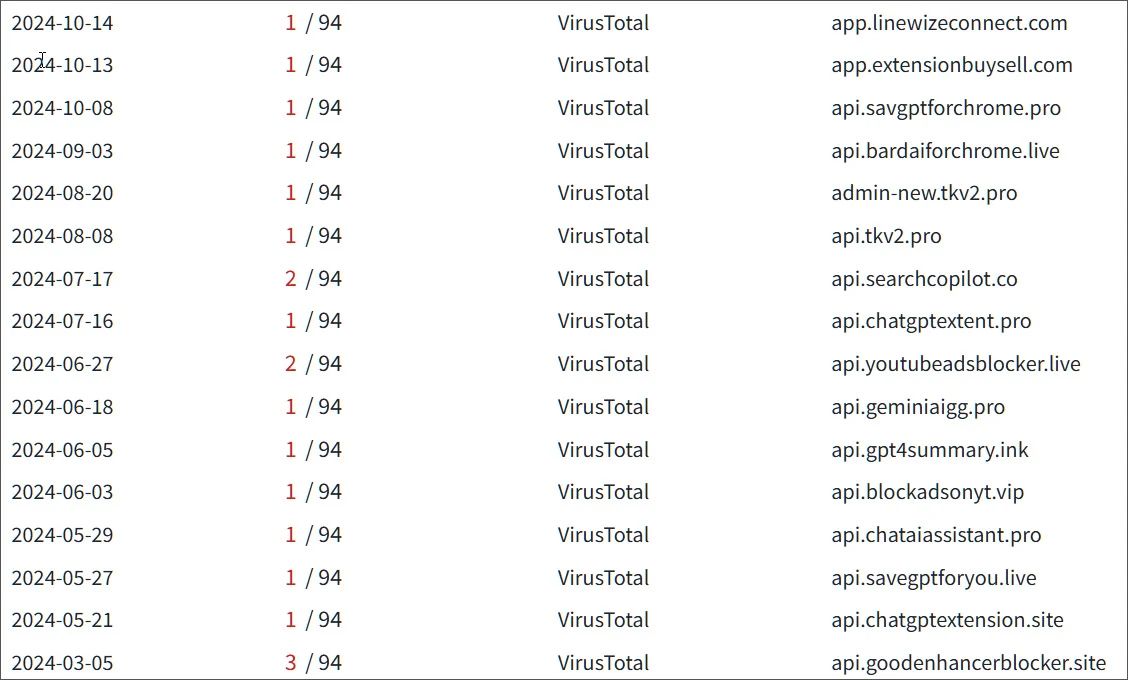

在最新的一次网络钓鱼攻击中,攻击者成功入侵了至少35个扩展程序,并注入了数据窃取代码,影响了约260万人。追踪数据显示,该网络钓鱼工具活动最早可以追溯到2024年12月5日,而钓鱼活动所使用的域名和控制系统可以追溯到2024年3月。

初期的报告主要集中在网络安全公司Cyberhaven的扩展程序上,但后续的深入调查发现,在谷歌Chrome扩展商城上,至少有35款扩展程序被注入了相同的恶意代码,并且影响了大约260万人。

这种恶意攻击方式很隐蔽:攻击者伪装成Google官方发送邮件,声称被关注的扩展程序违反了Chrome Web Store政策,需要开发者点击链接进行处理。这些邮件域包括supportchromestore.com、forextensions.com和chromeforextension.com等。

当开发者点击链接后会被引导至一个伪造的Google登录页面,并要求授权名为“Privacy Policy Extension”的恶意OAuth应用来管理其Chrome Web Store扩展程序。一旦成功获得控制权,攻击者就能完全控制开发者账户。

随后,攻击者向扩展程序中注入名为“worker.js”和“content.js”的恶意文件,其中包含窃取Facebook账户数据的代码。这些恶意文件会窃取用户的Facebook ID、访问令牌、账户信息、广告账户信息以及商业账户信息等敏感数据。此外,攻击还记录用户的鼠标点击事件以绕过Facebook的双因素认证和CAPTCHA机制。

此次攻击提醒我们网络钓鱼攻击具有隐蔽性和严重性。即使开发人员具有较高的安全意识也有可能受到攻击。攻击者利用OAuth授权流程的漏洞,在不获取用户凭据的情况下窃取数据,这是一个值得警惕的问题。对于普通用户来说,应该谨慎对待来自Google的邮件,并仔细核实邮件来源和链接,避免授权不明应用获取权限。

本文属于原创文章,如若转载,请注明来源:谷歌Chrome用户遭钓鱼攻击 值得警惕https://news.zol.com.cn/934/9344450.html