近日有技术资讯指出,华硕的驱动管理软件 DriverHub 存在一个严重级别的远程代码执行漏洞,该漏洞可能被恶意网站利用以执行非法指令。

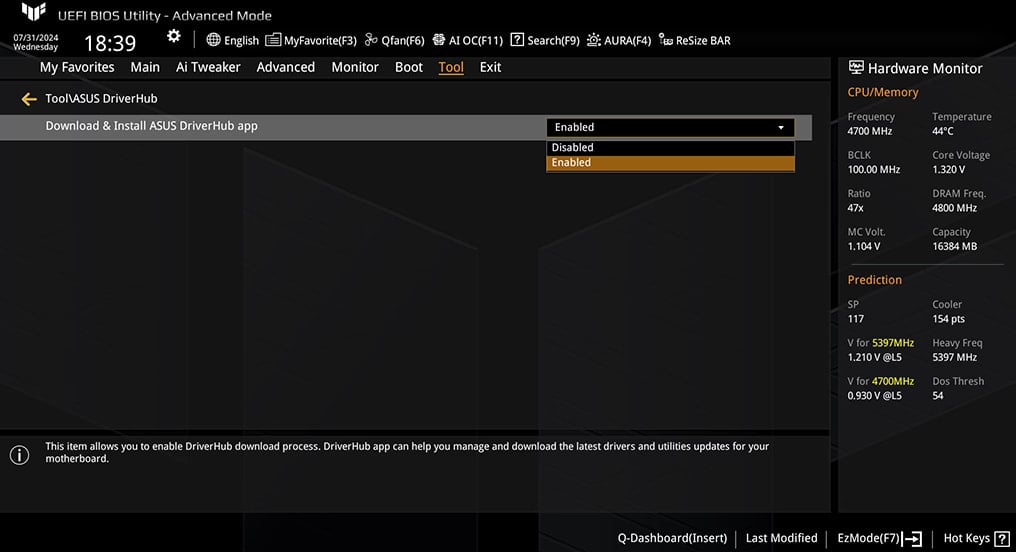

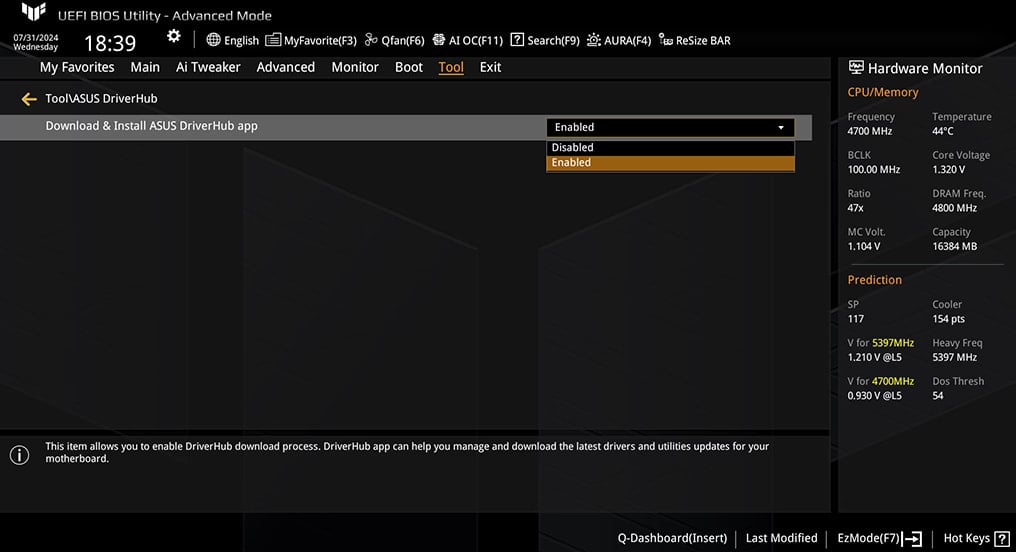

DriverHub 是华硕推出的官方驱动管理程序,通常在首次使用搭载特定华硕主板的设备时自动安装。该程序运行于本地服务,监听 53000 端口,并定期联网检查驱动更新。

按设计,该服务应通过验证 HTTP 请求中的 Origin Header 来阻止非“driverhub.asus.com”来源的访问。但实际验证逻辑存在疏漏,只要请求来源的域名中包含“driverhub.asus.com”字符串即可通过校验。

这意味着攻击者可通过诱导已安装 DriverHub 的用户访问恶意站点,触发向本地服务(http://127.0.0.1:53000)发送“UpdateApp”请求,并伪造 Origin Header(例如“driverhub.asus.com.mrbruh.com”),从而绕过防护机制。

一旦成功,攻击者可命令 DriverHub 从华硕官网下载合法的“AsusSetup.exe”安装包,并同时下载恶意构造的 .ini 配置文件和 .exe 可执行程序。由于安装包会以管理员权限静默运行,并依据 .ini 文件启动恶意载荷,因此危害极大。此外,DriverHub 在检测到文件签名无效时未能正确清除相关文件,进一步扩大了安全风险。

华硕在 2025 年 4 月 8 日接获漏洞通报后,已于 4 月 18 日发布修复版本。官方强烈建议用户尽快将 DriverHub 升级至最新版,可通过打开程序界面点击“立即更新”完成补丁安装。

本文属于原创文章,如若转载,请注明来源:华硕DriverHub漏洞曝光https://news.zol.com.cn/982/9825581.html