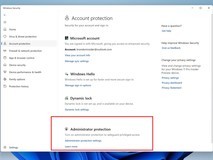

7 月 1 日,网络安全研究人员披露了一种名为 FileFix 的新型攻击方式,该方法可以绕过 Windows 10 和 Windows 11 系统中用于标识来自互联网文件的“标记网络”(MoTW)安全机制,从而在用户设备上执行恶意脚本。

FileFix 被认为是此前 ClickFix 攻击方式的变种。攻击者利用社会工程学手段诱导受害者将一个伪装成正常命令的 PowerShell 指令复制并粘贴到文件资源管理器的地址栏中。一旦执行,Windows 就会运行 PowerShell 命令,使攻击行为难以被察觉。

在这一攻击过程中,用户可能被引导至一个伪造的网页界面,诱使其按下快捷键 Ctrl+S 将网页保存为本地文件。攻击者会提示用户选择“网页,全部(.htm;.html)”格式,并将文件重命名为以“.hta”结尾的形式,例如“MfaBackupCodes2025.hta”。

由于 HTML 应用程序(.HTA)是一种较老的技术,系统使用合法的 mshta.exe 工具来运行此类文件内容。而当网页以“Webpage, Complete”方式保存时,系统不会为其添加 MoTW 标记,这就使得嵌入其中的脚本可以在没有安全警告的情况下被执行。

当用户打开此类 HTA 文件后,恶意脚本将立即运行,全程无任何提示。而整个攻击链条中最关键的部分,就是如何说服用户完成保存和重命名操作。为此,攻击者可能会设计更具欺骗性的诱导内容,比如伪造页面声称正在提供多因素认证(MFA)备份代码,以此提升可信度。

针对此类攻击,建议用户采取以下防范措施:在系统中禁用或删除 mshta.exe 可执行文件(通常位于 C:\Windows\System32 和 C:\Windows\SysWOW64 目录下);启用文件扩展名显示功能,以便识别可疑文件类型;同时阻止邮件客户端接收 HTML 格式的附件内容,以减少攻击面。

本文属于原创文章,如若转载,请注明来源:新型 FileFix 攻击绕过 Windows 安全机制执行恶意脚本https://news.zol.com.cn/1007/10072074.html